¿Cómo protegernos de vigilancias y hackeos en línea?

Ilustración: Janet Aguilar

La ciberseguridad se ha convertido en un desafío para asegurar las comunicaciones y movimientos en el mundo digital. Los proveedores de servicios de Internet y las autoridades tienen pleno acceso a las conexiones, de manera que pueden monitorear tus actividades en línea y, en situaciones de desprotección, obtener tus claves y acceder a tu información privada.

Sin embargo, no hay garantías de seguridad, a menos que se tomen medidas de protección en la red. ¿Qué prácticas y herramientas de seguridad informática puedes seguir para evitar el riesgo de ser hackeados?

Este texto está especialmente dirigido a periodistas, quienes se enfrentan a los riesgos de que su información y comunicación sea vulnerada; pero es útil para todos los usuarios. Les compartimos varios tips sobre la navegación segura en Internet, la protección de datos y la seguridad en computadoras y dispositivos móviles.

Navegación segura en Internet

Cuando navegas en Internet utilizando un browser (Chrome, Firefox, Opera, Edge, Brave), cada sitio que visitas de forma insegura es registrado por tu proveedor de servicios de Internet. Como periodistas se requiere acceder a fuentes de información censuradas por las autoridades, y al hacerlo de forma insegura tus registros de navegación pueden ser utilizados como evidencia para tomar medidas. Te recomendamos que tomes en cuenta las siguientes acciones para garantizar una navegación segura.

Usar VPN

Lo primero es usar una Red Privada Virtual (VPN por sus siglas en inglés). ¿Qué es una VPN? Se trata de una tecnología que permite a nuestros dispositivos conectarse a una red privada y a través de esta acceder a Internet de forma segura y anónima. Es una aplicación que podemos instalar para cifrar todo nuestro tráfico de Internet y ocultar nuestra ubicación real.

Una VPN evitará que nuestro proveedor de servicios pueda identificar a qué sitios nos conectamos. También hará que otros sitios crean que accedemos desde el país en el cual está la VPN y no en el que nos encontremos realmente. Esto último es muy útil para acceder a los servicios boqueados para los usuarios cubanos, como por ejemplo Zoom, Paypal, Trello, etc.

Existen muchas VPN gratuitas, pero no sugiero utilizarlas, a no ser que sea imprescindible. Los servicios gratuitos, según un artículo publicado en el sitio de Norton AntiVirus, en ocasiones incluyen trackers que capturan nuestra navegación, lo cual puede implicar que estén vendiendo nuestros datos y se pierde todo el sentido de la privacidad.

Entre las VPN de pago que recomiendo se encuentra Outline, un proyecto creado por Jigsaw, plataforma de Google enfocada en reducir la inseguridad y amenazas de ataques digitales.

Esta herramienta tiene aplicaciones para todos los dispositivos y sistemas operativos. Su particularidad es que, a pesar de ser gratis, debemos alquilar algún servidor para ponerla en funcionamiento.

Algunas de las VPN de pago más reconocidas son NordVPN, ExpressVPN, Surfshark y PrivateInternetAcces. De todas, Surfshark tiene los precios más económicos, ya que por 48 dólares puede contratarse durante dos años con dispositivos ilimitados.

De las que tienen opciones gratuitas recomiendo Psiphon, Windscribe y Warp.

2. Navegador seguro

Otro aspecto importante es el navegador de Internet que utilizamos. Aunque Firefox es un navegador seguro que incluye funcionalidades para evitar trackers y navegar de forma privada, mi recomendación es Brave.

Brave está basado en Chromium, por lo que tendrás todas las funcionalidades de Chrome, más otro grupo de herramientas para garantizar tu completa privacidad y seguridad mientras navegas. Incluso te permite el ahorro de datos, ya que posee un escudo que bloquea la publicidad y solo permite la entrada de información que sea estrictamente de la página que visites.

Si buscas todavía mayor seguridad, entonces lo que necesitas es un navegador que utilice TOR. Esta red se vale de un grupo de nodos especiales para la transferencia de datos por los cuales se mantiene la integridad y el secreto de la información. Esta red de comunicación superpuesta sobre Internet oculta la identidad de los usuarios, de forma tal que la dirección IP nunca es revelada a los sitios en los cuales se navega. Si bien el anonimato es extremo, los proveedores de servicios —aunque no puedan ver los datos que se transmiten— sí pueden identificar que hay tráfico TOR. Nuestra recomendación es que lo uses si realmente fuera necesario.

Para utilizar esta tecnología puedes descargar el navegador (basado en Firefox) que brinda el propio proyecto, o puedes usar el ya mencionado Brave, que entre sus funcionalidades incluye la navegación en TOR.

Si tu proveedor de servicios (ISP) está relacionado estrechamente con las autoridades que te ponen en riesgo, entonces debes tener en cuenta las siguientes recomendaciones:

- Ninguna de las contraseñas que utilices en los servicios del ISP (cuentas de navegación, correos, sitios nacionales) debes usarlas en otros sistemas. No deben ser ni parecidas.

- Navega solo en sitios con certificados de seguridad y que además sean válidos. Si navegas siempre bajo el protocolo seguro (HTTPS), tu ISP no puede ver el contenido de lo que envías, pero en páginas no seguras e incluso con certificados inválidos puede ser capaz de verlo.

- Los ISP pueden crear perfiles de nuestra navegación. Evítalo al usar VPN.

En Cuba el gran proveedor de servicio es Etecsa, aunque puede ser que además pases por otro intermediario como una institución.

3. Protección de datos por encriptación

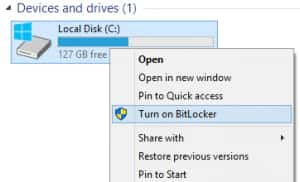

En ocasiones, los periodistas manejan información que los puede poner en riesgo si llegan a manos de las personas incorrectas. Una forma de garantizar que los datos almacenados en los discos duros solo sean legibles por el propietario es al utilizar mecanismos de encriptación.

La encriptación consiste en aplicar un algoritmo asociado a una o varias contraseñas, que transforma los datos para que solo sean legibles para el poseedor de la clave.

Esto garantiza que aunque se acceda de forma física a los discos duros, la información será ininteligible.

Para los usuarios de Windows, el propio sistema operativo incluye una herramienta (Bitlocker) con este propósito. En el explorador de carpetas, al dar clic derecho en alguno de los discos duros, aparece en el menú contextual la opción “Activar bitlocker”.

En el sitio de Microsoft pueden encontrar un tutorial paso a paso.

En caso de que utilices otro sistema operativo o solo desees encriptar una memoria flash o alguna carpeta, te recomiendo las herramientas Veracrypt y Cryptomator.

Puedes leer más información sobre software de encriptación en estos artículos:

- Encrypting your laptop like you mean it

- Qué es la encriptación y cómo encriptar tu ordenador, móvil o tablet

- How to encrypt your hard drive in 2020

Seguridad en computadoras y dispositivos móviles

Las computadoras y los móviles son componentes clave del equipo de cualquier periodista. Es vital su cuidado para minimizar el riesgo de robo, daño y acceso indebido. Para ello te recomendamos:

- Poner siempre contraseñas de acceso a las computadoras.

- Si estás en riesgo de que las autoridades tomen tus dispositivos móviles, no utilizar sensores biométricos (reconocimiento facial/digital) ni patrones. Debes utilizar un PIN de más de seis dígitos.

- Activar el bloqueo automático en las computadoras.

- Sincronizar en la nube todo lo que sea posible.

- Tener a la mano sistemas de recuperación de datos, por ejemplo, Recuva.

- Mantener los sistemas operativos con las últimas actualizaciones.

- Tener siempre un teléfono móvil de respaldo si estás en riesgo.

- Al eliminar información sensible, utiliza herramientas especializadas.

- filtrar el tráfico y bloquear conexiones que intentan obtener acceso no autorizado a los datos de tu ordenador.

Para situaciones extremas en las cuales necesites evitar dejar rastros, total privacidad y anonimidad, recomiendo el uso del sistema operativo Tails. Esta herramienta se instala en una memoria que se puede utilizar para iniciarla en cualquier computadora.

Entre sus características cabe mencionar que:

- No deja rastros en la computadora.

- Siempre comienza desde el mismo estado limpio y todo lo que haces desaparece automáticamente.

- Volumen Persistente Cifrado.

- Incluye una selección de aplicaciones para trabajar en documentos sensibles y comunicarse de forma segura.

- No deja rastro en Internet.

- Evita la vigilancia y la censura en línea.

- Ofrece máxima seguridad gratis.

Esperamos que estas recomendaciones resulten útiles para generar una presencia digital más segura y privada. Los ataques digitales pueden tener consecuencias en la vida real, y no protegerte de ellos en el ejercicio profesional podría ponerte en riesgo tanto a ti como a tus fuentes y colegas. Dar pasos pequeños y simples puede marcar una gran diferencia en tu seguridad dentro del espacio digital.

También te sugerimos

¿POR QUÉ EL DECRETO 349 DEBERÍA PREOCUPAR A TODOS LOS CUBANOS?

EL GOBIERNO PUBLICA DE MANERA OFICIAL LA POLÍTICA DE COMUNICACIÓN DESPUÉS DE MESES DE FILTRADA

Si te gustó este texto puedes leer otros en la aplicación móvil de elTOQUE. Cada día compartimos nuevas publicaciones a las cuales puedes acceder mediante una descarga por correo Nauta o Internet. Búscala en Google Play o en CubApk.

Comentarios

En este sitio moderamos los comentarios. Si quiere conocer más detalles, lea nuestra Política de Privacidad.

Tu dirección de correo electrónico no será publicada. Los campos obligatorios están marcados con *

Charlie Brown

Usar gestores de contraseñas como KeePass2.

Usar Signal o Telegram como servicio de mensajería.

Usar ProtonMail como servicio de correo seguro.

Usar Mega.nz para almacenamiento en la nube (tiene encriptación punto a punto) y MegaSync como app para configurar la sincronizacion.

Todas las herramientas y apps mencionadas son multiplataforma, o sea, tienen versiones para Windows, Mac OS, iOS, Android y GNU-Linux.

Adicionalmente, de ser posible, use GNU-Linux 😉

PATRY

Abraham

https://sourceforge.net/projects/veracrypt/